En el mundo de la informática y la ciberseguridad, Kali Linux se ha consolidado como una de las distribuciones de Linux más reconocidas y utilizadas. Diseñada específicamente para profesionales de la seguridad y entusiastas, esta herramienta ofrece un entorno potente y especializado. En este artículo exploraremos qué es Kali Linux, sus principales usos y las características que lo distinguen.

¿Qué es Kali Linux?

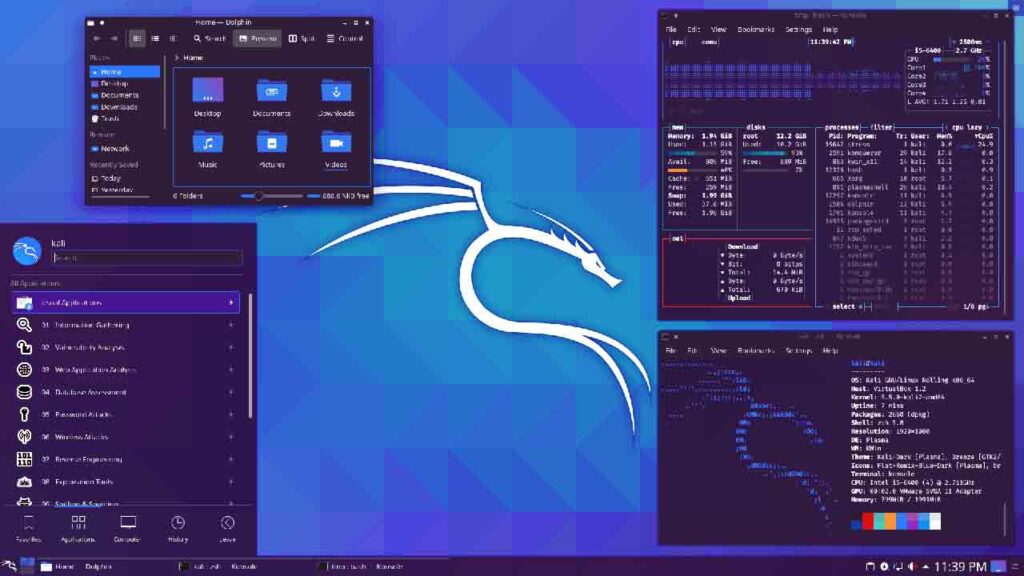

Es una distribución de Linux basada en Debian, desarrollada y mantenida por Offensive Security, una empresa enfocada en formación y herramientas de ciberseguridad. Lanzada inicialmente en 2013 como una reestructuración de BackTrack (su predecesor), Kali está diseñada para realizar pruebas de seguridad, auditorías de redes y análisis de vulnerabilidades. A diferencia de distribuciones de propósito general como Ubuntu o Fedora, Kali viene preinstalada con cientos de herramientas especializadas en seguridad informática, lo que la hace ideal para «hackers éticos» y expertos en pentesting (penetration testing).

Kali es un sistema operativo de código abierto, gratuito y altamente personalizable, disponible para múltiples plataformas, incluyendo computadoras de escritorio, servidores, dispositivos móviles e incluso Raspberry Pi.

¿Para qué se usa Kali Linux?

Kali Linux está orientado a tareas específicas relacionadas con la seguridad informática. Algunos de sus usos más comunes incluyen:

- Pruebas de penetración (pentesting): Los profesionales utilizan Kali para simular ataques a sistemas, redes o aplicaciones, con el objetivo de identificar y corregir vulnerabilidades antes de que sean explotadas por atacantes maliciosos.

- Análisis forense digital: Permite recuperar datos, analizar sistemas comprometidos y recopilar evidencia digital tras un incidente de seguridad.

- Auditorías de seguridad: Empresas y organizaciones emplean Kali para evaluar la robustez de sus infraestructuras tecnológicas.

- Investigación y aprendizaje: Estudiantes y entusiastas de la ciberseguridad lo usan para experimentar y aprender sobre hacking ético y técnicas de defensa.

- Cracking de contraseñas y redes: Incluye herramientas para probar la fortaleza de contraseñas o la seguridad de redes Wi-Fi, siempre dentro de un marco legal y ético.

Es importante destacar que, aunque Kali es una herramienta poderosa, su uso debe realizarse con responsabilidad y autorización, ya que emplearla para actividades ilegales puede tener graves consecuencias legales.

Características principales de Kali Linux

Kali Linux se distingue por una serie de características que lo hacen único en su categoría:

- Más de 600 herramientas preinstaladas: Incluye programas populares como Metasploit, Nmap, Burp Suite, Aircrack-ng y Wireshark, listos para usar sin necesidad de instalación adicional.

- Diseño orientado a la seguridad: Todo el sistema está configurado para minimizar riesgos durante las pruebas, como evitar servicios innecesarios que puedan exponer al usuario.

- Actualizaciones continuas: Offensive Security lanza actualizaciones regulares (rolling release), asegurando que las herramientas y el sistema estén siempre al día con las últimas técnicas y vulnerabilidades.

- Soporte multiplataforma: Puede instalarse en máquinas físicas, entornos virtuales (como VMware o VirtualBox), dispositivos USB para uso portátil o incluso en la nube.

- Personalización avanzada: Los usuarios pueden modificar el sistema y crear versiones personalizadas de Kali según sus necesidades específicas.

- Interfaz gráfica amigable: Aunque está basado en comandos, incluye un entorno de escritorio (XFCE por defecto) que facilita su uso para principiantes.

- Modo «live»: Permite ejecutarlo directamente desde un USB o DVD sin necesidad de instalación, ideal para pruebas rápidas o entornos temporales.

Herramientas de seguridad en Kali Linux: un vistazo más profundo

El verdadero poder de Kali Linux reside en su amplio conjunto de herramientas preinstaladas, diseñadas para cubrir todas las etapas de una prueba de seguridad o un análisis de vulnerabilidades. A continuación, exploramos algunas de las más destacadas y sus funciones:

- Metasploit Framework: Una de las herramientas más conocidas para pruebas de penetración. Permite a los usuarios crear, probar y ejecutar exploits contra sistemas objetivo, simulando ataques reales. Es ideal para identificar vulnerabilidades en aplicaciones y redes, y cuenta con una base de datos extensa de exploits actualizados.

- Nmap (Network Mapper): Una herramienta esencial para el escaneo de redes. Nmap permite mapear dispositivos conectados, descubrir puertos abiertos, identificar servicios en ejecución y detectar posibles puntos débiles en una red. Es ampliamente utilizada tanto por principiantes como por expertos.

- Aircrack-ng: Un conjunto de herramientas especializado en auditorías de redes inalámbricas (Wi-Fi). Con Aircrack-ng, los usuarios pueden capturar paquetes, crackear claves WEP y WPA/WPA2, y evaluar la seguridad de redes inalámbricas. Es una opción clave para probar la robustez de conexiones Wi-Fi.

- Burp Suite: Popular entre los pentesters enfocados en aplicaciones web. Esta herramienta permite interceptar, analizar y manipular solicitudes HTTP/HTTPS entre un navegador y un servidor, ayudando a descubrir vulnerabilidades como inyecciones SQL, cross-site scripting (XSS) y más.

- Wireshark: Un analizador de paquetes de red que captura y examina el tráfico en tiempo real. Es ideal para diagnosticar problemas de red, inspeccionar comunicaciones sospechosas o realizar análisis forenses.

- Hydra: Una herramienta de fuerza bruta para crackear contraseñas. Hydra puede probar combinaciones de credenciales en servicios como SSH, FTP, o interfaces web, ayudando a evaluar la fortaleza de las contraseñas utilizadas en un sistema.

- John the Ripper: Otro software para cracking de contraseñas, pero enfocado en descifrar hashes (como los de archivos de contraseñas en sistemas Unix). Es altamente efectivo cuando se combina con listas de palabras personalizadas.

- SQLmap: Automatiza la detección y explotación de vulnerabilidades de inyección SQL en bases de datos. Es una herramienta poderosa para pentesters que trabajan con aplicaciones web que interactúan con bases de datos.

Estas son solo algunas de las herramientas incluidas en Kali Linux. Además, la distribución organiza su arsenal en categorías accesibles desde el menú, como recolección de información, análisis de vulnerabilidades, explotación, ataques inalámbricos, forense y más, facilitando su uso según el objetivo del usuario.

Ventajas y consideraciones

Entre las ventajas de Kali Linux están su enfoque especializado, la comunidad activa que lo respalda y su flexibilidad. Sin embargo, no es una distribución recomendada como sistema operativo principal para tareas cotidianas (como navegación web o edición de documentos), ya que su diseño prioriza la seguridad y el anonimato sobre la comodidad general.

Además, requiere conocimientos técnicos para aprovechar al máximo sus capacidades. Los principiantes pueden encontrarlo intimidante al principio, pero Offensive Security ofrece documentación extensa y cursos como el famoso «Penetration Testing with Kali Linux» (PWK) para facilitar el aprendizaje.

Conclusión

Kali Linux es mucho más que una simple distribución de Linux; es una herramienta imprescindible para quienes trabajan o se interesan en la ciberseguridad. Con su arsenal de herramientas, diseño robusto y enfoque en pruebas de seguridad, se ha ganado un lugar destacado en el campo del hacking ético. Si buscas explorar el mundo de la seguridad informática, Kali Linux es el punto de partida perfecto, siempre que se use de manera ética y responsable.